Una botnet activa que comprende cientos de miles de sistemas secuestrados distribuidos en 30 países está explotando "docenas de vulnerabilidades conocidas" para atacar sistemas de gestión de contenido (CMS) ampliamente utilizados.

La campaña "KashmirBlack", que se cree que comenzó alrededor de noviembre de 2019, apunta a plataformas de CMS populares como WordPress, Joomla, PrestaShop, Magneto, Drupal, Vbulletin, OsCommerence, OpenCart, y Yeager.

"Su infraestructura bien diseñada hace que sea fácil de expandir y agregar nuevos exploits o cargas útiles sin mucho esfuerzo, y utiliza métodos sofisticados para camuflarse, no ser detectado y proteger su operación", dijeron los investigadores de Imperva en un análisis de dos partes .

La investigación de seis meses de la firma de ciberseguridad sobre la botnet revela una operación compleja administrada por un servidor de comando y control (C2) y más de 60 servidores sustitutos que se comunican con los bots para enviar nuevos objetivos, lo que le permite expandir el tamaño de la botnet mediante ataques de fuerza bruta e instalación de puertas traseras.

El propósito principal de KashmirBlack es abusar de los recursos de los sistemas comprometidos para la minería de criptomonedas Monero y redirigir el tráfico legítimo de un sitio web a páginas de spam. Pero también se ha aprovechado para llevar a cabo ataques de defacement o desfiguración.

Independientemente del motivo, los intentos de explotación comienzan con el aprovechamiento de la vulnerabilidad de ejecución remota de código PHPUnit RCE (CVE-2017-9841) para infectar a los clientes con cargas útiles maliciosas de próxima etapa que se comunican con el servidor C2.

Basado en la firma de ataque identificado en desfiguraciones, los investigadores de Imperva dijeron que creían que la botnet era obra de un hacker llamado Exect1337, un miembro de la tripulación de hackers de Indonesia PhantomGhost.

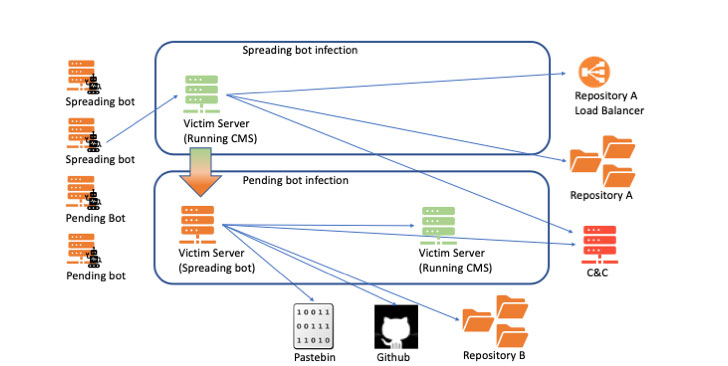

La infraestructura de KashmirBlack es compleja y comprende una serie de partes móviles, incluidos dos repositorios separados: uno para alojar exploits y cargas útiles, y el otro para almacenar el script malicioso para la comunicación con el servidor C2.

Los propios bots están designados como un 'bot de propagación', un servidor víctima que se comunica con el C2 para recibir comandos para infectar a nuevas víctimas, o un 'bot pendiente', una víctima recientemente comprometida cuyo propósito en la botnet aún no se ha definido. .

Si bien CVE-2017-9841 se usa para convertir a una víctima en un bot que se propaga, la explotación exitosa de 15 fallas diferentes en los sistemas CMS lleva a que el sitio de la víctima se convierta en un nuevo bot pendiente en la botnet. Los operadores de KashmirBlack han empleado una vulnerabilidad de carga de archivos WebDAV separada para provocar el defacement.

Pero justo cuando la botnet creció en tamaño y más bots comenzaron a obtener cargas útiles de los repositorios, la infraestructura se modificó para hacerla más escalable al agregar un equilibrador de carga (load balancer) que devuelve la dirección de uno de los repositorios redundantes recién configurados.

La última evolución de KashmirBlack es quizás la más insidiosa. El mes pasado, los investigadores encontraron que la botnet usaba Dropbox como reemplazo de su infraestructura C2, abusando de la API del servicio de almacenamiento en la nube para obtener instrucciones de ataque y cargar informes de ataque de los bots que se propagan.

"Pasar a Dropbox permite a la botnet ocultar la actividad delictiva ilegítima detrás de servicios web legítimos", dijo Imperva. "Es un paso más hacia el camuflaje del tráfico de la botnet, asegurando la operación de C&C y, lo más importante, dificultando el rastreo de la botnet hasta el pirata informático que está detrás de la operación".

Imperva señala que se ha visto a la botnet aprovechar las siguientes vulnerabilidades:

PHPUnit Remote Code Execution – CVE-2017-9841

jQuery file upload vulnerability – CVE-2018-9206

ELFinder Command Injection – CVE-2019-9194

Joomla! remote file upload vulnerability

Magento Local File Inclusion – CVE-2015-2067

Magento Webforms Upload Vulnerability

CMS Plupload Arbitrary File Upload

Yeager CMS vulnerability – CVE-2015-7571

Varias vulnerabilidades, incluida la carga de archivos y RCE para muchos complementos en múltiples plataformas. ver lista completa aquí

WordPress TimThumb RFI Vulnerability – CVE-2011-4106

Uploadify RCE vulnerability

vBulletin Widget RCE – CVE-2019-16759

WordPress install.php RCE

WordPress xmlrpc.php Login Brute-Force attack

WordPress multiple Plugins RCE, ver lista completa aquí

WordPress multiple Themes RCE, ver lista completa aquí

Webdav file upload vulnerability