Aviso de seguridad

Nivel de peligrosidad: Crítico

Descripción

NginRAT funciona secuestrando una aplicación de host Nginx para integrarse en el proceso del servidor web. Nginx es un software muy popular por su gratuidad y código abierto, que además de servidor web, también se puede utilizar como proxy inverso, balanceador de carga, proxy de correo y caché HTTP.

El troyano de acceso remoto se entrega a través de CronRAT, otro malware que la firma holandesa de ciberseguridad reveló la semana pasada. Oculta sus cargas útilies maliciosas en trabajos programados para ejecutarse el 31 de febrero, un día inexistente en el calendario.

Tanto CronRAT como NginRAT están diseñados para proporcionar una vía remota a los servidores comprometidos, y el objetivo de las intrusiones es realizar modificaciones del lado del servidor en los sitios web de comercio electrónico de una manera que permita a los adversarios ex-filtrar datos mediante los pagos en línea.

Los ataques, conocidos colectivamente como Magecart o web skimming, son el trabajo de un sindicato de delitos cibernéticos compuesto por docenas de subgrupos que están involucrados en el robo de tarjetas de crédito digitales mediante la explotación de vulnerabilidades de software para obtener acceso al código fuente de un portal en línea e insertar código JavaScript malicioso que extrae los datos que ingresan los compradores en las páginas de pago.

Recursos afectados

Servidores Nginx hasta la versión 1.20.1.

Solución

Para encontrar procesos maliciosos, los administradores pueden ejecutar este comando:

$ sudo grep -al LD_L1BRARY_PATH /proc/*/environ | grep -v self/ /proc/17199/environ /proc/25074/environ

Entonces es posible eliminar los procesos maliciosos con el siguiente comando:

kill -9 <PID>

Indicadores de compromiso

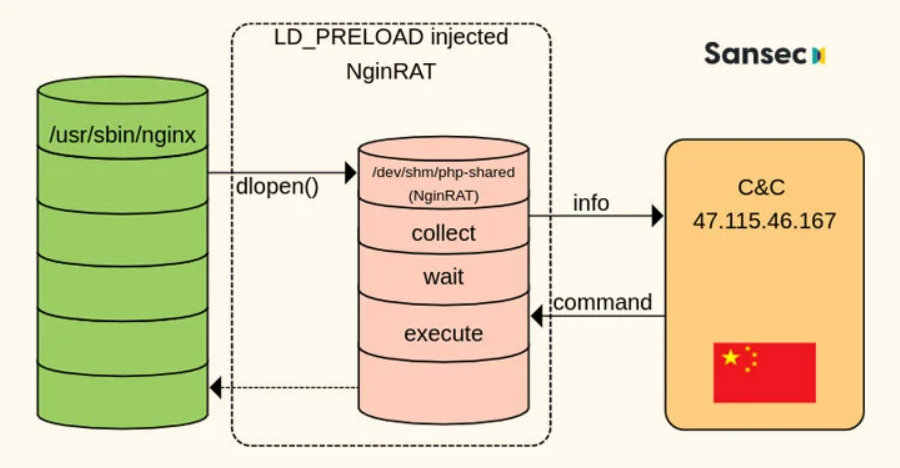

En el proceso de infección, CronRAT se comunica con el servidor de comando y control al 47.115.46.167:443 mediante comandos personalizados. Uno de los comandos es dwn que descarga una biblioteca del sistema Linux en /dev/shm/php-shared. Luego, se lanza CronRAT:

env LD_L1BRARY_PATH="[580 bytes]" \ LD_PRELOAD=/dev/shm/php-shared \ /usr/sbin/nginx --help --help --help --help --help --help --help --help \ --help --help --help --help --help --help --help --help --help --help --help \ --help --help --help --help --help --help --help --help --help --help --help \ --help --help --help --help --help --help --help --help --help --help --help \ --help --help --help --help --help --help --help --help --help 1>&2 &

Para inyectar NginRAT en la aplicación host de Nginx.

Recomendaciones

Los grupos de skimmer están creciendo y apuntando a las plataformas de comercio electrónico, y están utilizando una gran variedad de formas para pasar desapercibidos; por lo tanto, debe verificar si su servidor se encuentra comprometido con el troyano y eliminar cualquier proceso malicioso encontrado.

Referencias

Malware sigiloso tiene como objetivo servidores Nginx