Aviso de seguridad

Nivel de peligrosidad: Crítico

Descripción

La vulnerabilidad identificada como CVE-2021-43267 es una falla de desbordamiento de pila que podría conducir a la ejecución remota de código y al compromiso total del sistema.

TIPC es un protocolo que está especialmente diseñado para la comunicación intra-clúster en entornos Linux. Se puede configurar para transmitir mensajes en UDP o directamente a raés de Ethernet.

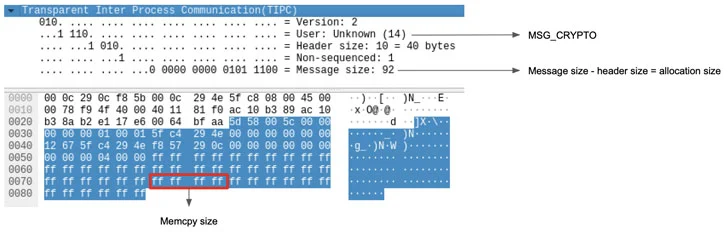

En septiembre de 2020, el protocolo admite un nuevo tipo de mensaje de usuario llamado MSG_CRYPTO, que permite a los pares enviar claves criptográficas. Estas claves permiten descifrar las comunicaciones del nodo que las envió.

Si bien el protocolo tiene verificaciones para validar dichos mensajes después del descifrado para garantizar que el tamaño de carga útil real de un paquete no exceda el tamaño máximo del mensaje de usuario y que este último sea mayor que el tamaño del encabezado del mensaje, no se encontraron restricciones. Colocado en la longitud de la clave (también conocido como keylen) lo que da como resultado un escenario en el que un atacante puede crear un paquete con un tamaño de cuerpo pequeño para asignar memoria de pila, y luego usar un tamaño arbitrario en el atributo keylen para escribir fuera de los límites de esta ubicación.

Recursos afectados

La vulnerabilidad afecta a las versiones del kernel de Linux entre 5.10 y 5.15.

Solución

Los usuarios de Linux deben aplicar el parche que implementa las comprobaciones que faltan en el proceso que permite activar la falla. El parche se incluyó en la versión 5.15 el 31 de octubre de 2021.

Recomendaciones

Un atacante que aproveche esta vulnerabilidad podría ejecutar código arbitrario dentro del kernel, lo que provocaría un compromiso total del sistema. Por lo tanto, los usuarios de Linux deben implementar el parche para mitigar esta vulnerabilidad.

Referencias

Vulnerabilidad crítica en un módulo del Kernel de Linux