Alerta de seguridad

Nivel de peligrosidad: Crítico

Descripción

Se ha detectado una campaña agresiva de correos electrónicos fraudulentos que contienen archivos adjuntos maliciosos. El malware identificado es una variante de Grandoreiro el cual es un troyano bancario que ha estado activo desde 2017. Se distribuye principalmente a través de correos de phishing con víctimas de diferentes países.

- Las variantes del malware pueden manipular ventanas, registrar pulsaciones de teclado, simular acciones del mouse, obtener URLs del navegador.

- Al ejecutarse el archivo .exe, este puede recopilar información, robando credenciales almacenadas en Google Chrome y Microsoft Outlook.

Recursos afectados

Cualquier persona que haya recibido el correo electrónico fraudulento, que haya hecho clic en el enlace, descargar y ejecución del archivo malicioso.

Solución

Si se sospecha de haber sido víctima de estos correos fraudulentos, debemos realizar las siguientes acciones:

- Escanear el dispositivo con un antivirus actualizado para eliminar cualquier posible infección.

- Eliminar cualquier archivo que hayamos descargado del correo.

- Cambiar las contraseñas de las cuentas a las que hayamos accedido mientras hemos tenido instalado el malware, ya que este troyano es capaz de capturarlas y enviárselas al atacante.

- Para más seguridad se recomienda activar la doble verificación en todas aquellas cuentas que lo permitan. De esta forma, el atacante no podrá iniciar sesión, aunque tenga las credenciales.

- Contactar con el banco para cancelar cualquier pago no autorizado o nuestra tarjeta, en caso necesario. Además, la entidad debe ser informada para que denuncie el incidente y así no se den más víctimas, ya que Grandoreiro tiene la capacidad de desplegar ventanas emergentes falsas que suplantan la identidad del banco.

- Y, finalmente, recopilar todas las pruebas posibles y denunciarlo ante las Fuerzas y Cuerpos de Seguridad del Estado.

Indicadores de compromiso

| TIPO | VALOR |

| MD5 | 48ed7a5c4bbef518a6c8aa12dd00c596 |

| SHA-1 | 589965a7c8f721a956d19c026c84bcdb4a5e516d |

| SHA-256 | 06750765aa6a5af4b5a66c423d244a77dc5ff08efba85fe5f0297aed41ced13e |

| Vhash | 6460be9a9a3fee58481d21f8b9b59abc |

| Dominio | https[:]//83[.]57[.]205[.]92[.]host[.]secureserver[.]net[/] |

| Correo | contacto[@]funcionpublica[.]com |

Recomendaciones preventivas

- Verificar que el correo electrónico recibido coincide con la que esperas antes de abrir y ejecutar el archivo.

- Si no se tiene conocimiento del remitente, no abrir el correo electrónico ni hacer clic en ningún enlace o archivo adjunto.

- Comprobar la ortografía y la gramática. Los correos electrónicos maliciosos a menudo contienen errores ortográficos y gramaticales.

- No hacer clic en enlaces a menos que estés seguro de que son seguros. Pasa el cursor sobre los enlaces para ver la dirección URL real a la que te dirigirán.

- Verificar conexiones salientes hacia las direcciones IP indicadas en los indicadores de compromiso.

- Si hubiera actividad del malware, cambiar las credenciales de la cuenta comprometida, evitar guardar las credenciales en el navegador y realizar un análisis de malware en los equipos usados por la cuenta.

Muestras de adjuntos de correos analizados:

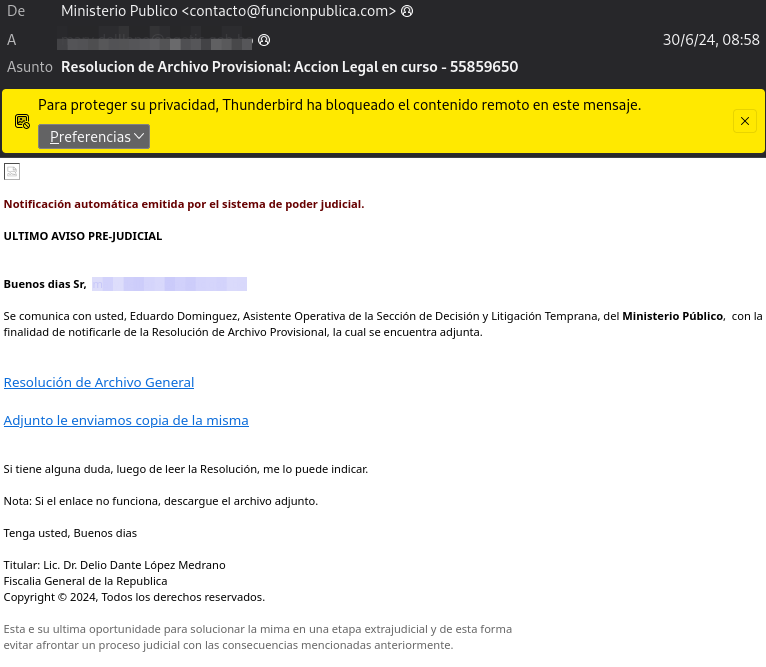

CORREO 1. ULTIMO AVISO PRE JUDICIAL

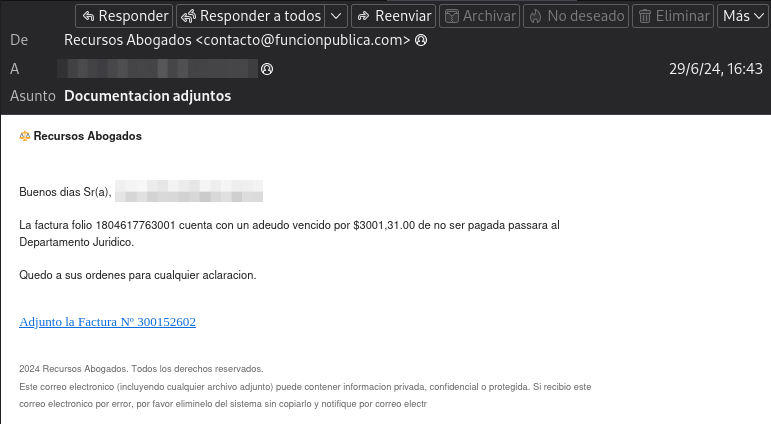

CORREO 2. FACTURA ADEUDADA

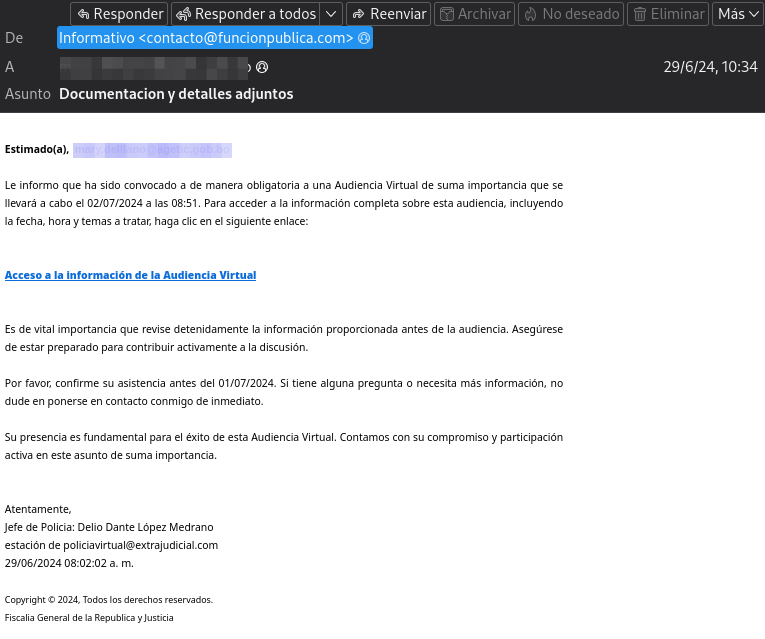

CORREO 3. CONVOCATORIA A AUDIENCIA VIRTUAL

Referencias de análisis

- Información del dominio al que dirigen los enlaces adjuntos al correo electrónico

- Información del ejecutable que contiene el Malware