Alerta de seguridad

Nivel de peligrosidad: Alto

Descripción

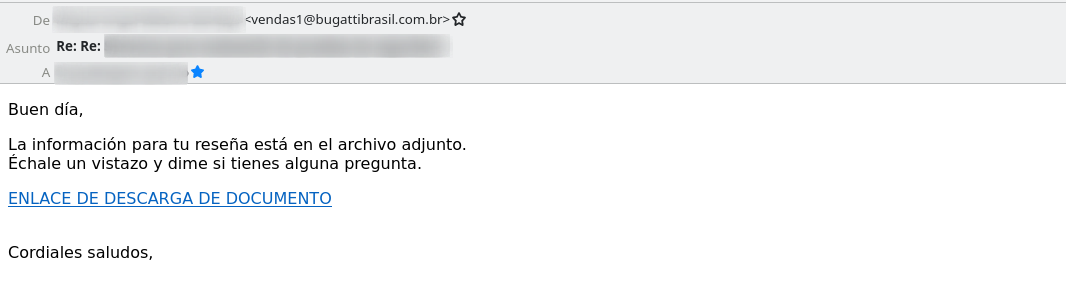

El Centro de Gestión de Incidentes Informáticos detectó actividad de correos electrónicos maliciosos enviados como respuestas de los remitentes de las cadenas de correo electrónico preexistentes.

Las características del correo electrónico malicioso son:

- El destinatario simula ser el original, sin embargo la cuenta de correo electrónico no proviene del dominio en cuestión.

- Está escrito en el idioma español y continúa la cadena de un correo electrónico del remitente con el destinatario para ganar la confianza de la víctima.

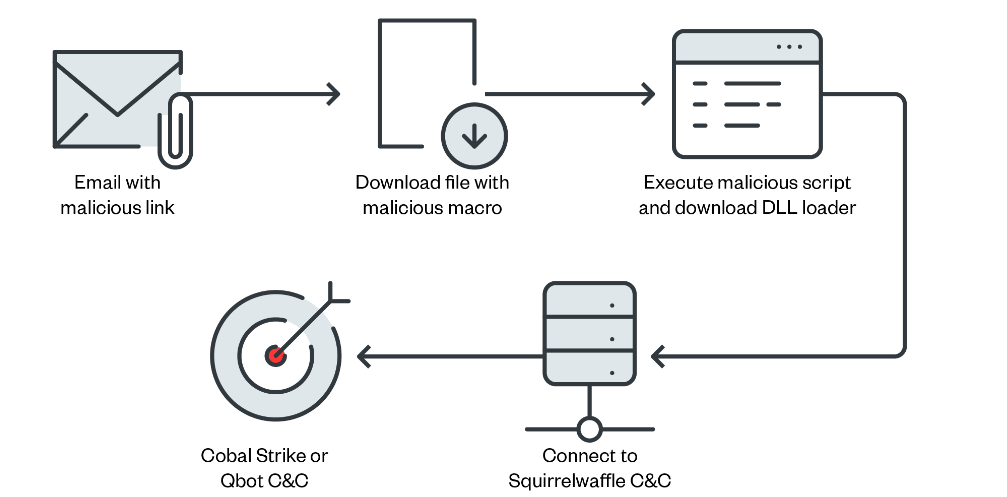

- Incentiva la descarga de un archivo .zip a través de un enlace, el cual sólo es accesible desde equipos Windows ó en caso de que el user agent corresponda a Internet Explorer.

- Al descomprimir el archivo contiene un documento con macros maliciosas de Excel 4.0 que son responsables de descargar y ejecutar la DLL maliciosa.

- Una vez que se ejecuta la DLL, comienza a inyectar el proceso de Microsoft (c:\windows\system32\regsvr32.exe). Finalmente, se comunica con el servidor de comando y control (C&C) (hxxp:[//]91.194.11.253:80[/] t4).

A raíz de esto, el CGII investigó a los dominios de los remitentes de los correos electrónicos obteniendo que todos ellos correspondían a servidores Exchange vulnerables tanto a Proxy Logon como a Proxy Shell (CVE-2021-34473, CVE-2021-34523 y CVE-2021-31207), en ese sentido correlacionando las investigaciones de Sophos Rapid Response y Trendmicro cuyas caracteríscas de ataques son muy semejantes, se resalta lo siguiente:

- La explotación de la vulnerabilidad Proxy Logon para la obtención del SID y correos electrónicos de las víctimas.

- La explotación de la vulnerabilidad Proxy Shell para para leer y enviar correos electrónicos, de esta forma un actor malicioso podría secuestrar cadenas de correo electrónico legítimas y enviar su spam malicioso como respuesta a dichas cadenas.

Ante la criticidad del incidente, el CGII solicita la pronta actualización de los servidores de Microsoft Exchange con los últimos parches de seguridad.

Recursos afectados

- Microsoft Exchange Server 2013

- Microsoft Exchange Server 2016

- Microsoft Exchange Server 2019

Mitigación

Parchear los servidores de correo con las actualizaciones más recientes de Microsoft.

Actualizar al último parche de seguridad publicado por Microsoft para sus productos Exchange.

Indicadores de compromiso

SHA-256

| Hash | Detection name File name |

| 4bcef200fb69f976240e7bc43ab3783dc195eac8b350e610ed2942a78c2ba568 | Trojan.X97M.QAKBOT.YXBKIZ keep-39492709.xls |

| 4cf403ac9297eeda584e8f3789bebbdc615a021de9f69c32113a7d0817ff3ddb | good.good |

| 784047cef1ef8150e31a64f23fbb4db0b286117103e076382ff20832db039c0a | TrojanSpy.Win32.QAKBOT.YMBJS grand-153928705.xls |

| 8163c4746d970efe150d30919298de7be67365c935a35bc2107569fba7a33407 | Trojan.XF.DLOADR.AL miss-2003805568.xls |

| 89281a47a404bfae5b61348fb57757dfe6890239ea0a41de46f18422383db092 | Trojan.Win32.SQUIRRELWAFFLE.B Test2.test |

| b80bf513afcf562570431d9fb5e33189a9b654ab5cef1a9bf71e0cc0f0580655 | Trojan.Win32.SQUIRRELWAFFLE.B Test1.test |

--------------------------------------------

Domain

aayomsolutions.co.in/etiste/quasnam[]-4966787

aparnashealthfoundation.aayom.com/quasisuscipit/totamet-4966787

---------------------------------------------

URL

hxxps://headlinepost.net/3AkrPbRj/x.html

hxxps://dongarza.com/gJW5ma382Z/x.html

hxxps://taketuitions.com/dTEOdMByori/j.html

hxxps://constructorachg.cl/eFSLb6eV/j.html,;

hxxps://oel.tg/MSOFjh0EXRR8/j.html

hxxps://imprimija.com.br/BIt2Zlm3/y5.html

hxxp://stunningmax.com/JR3xNs7W7Wm1/y1.html

hxxps: //decinfo.com.br/s4hfZyv7NFEM/y9.html

hxxps: //omoaye.com.br/Z0U7Ivtd04b/r.html

hxxps://mcdreamconcept.ng/9jFVONntA9x/r.html

hxxps://agoryum.com/lPLd50ViH4X9/r.html

hxxps://arancal.com/HgLCgCS3m/be.html

hxxps://iperdesk.com/JWqj8R2nt/be.html

hxxps://grandthum.co.in/9Z6DH5h5g/be.html

---------------------------------------------

IP Address

hxxp://24.229.150.54:995/t4

108.179.193.34

69.192.185.238

108.179.192.18

23.111.163.242

---------------------------------------------

Host Indicator

C:\Datop\

C:\Datop\test.test

C:\Datop\test1.test

C:\Datop\test2.test

C:\Datop\good.good

C:\Datop\good1.good

C:\Datop\good2.good

%windir%\system32\Tasks\aocrimn

Scheduled task: aocrimn /tr regsvr32.exe -s "%WorkingDir%\test.test.dll" /SC ONCE /Z /ST 06:25 /ET

Recomendaciones

Siempre se debe hacer un seguimiento a las versiones de seguridad lanzadas por Microsoft e instalar el parche de seguridad a su última versión.

Si ha sido víctima de este nuevo ataque, puede seguir la guía rápida de sophos ante Squirrelwaffle.

Referencias

Nuevo ataque a servidores exchange permite secuestrar hilos de correo electrónico.