Detección

La Agencia de Gobierno Electrónico y Tecnologías de Información y Comunicación - AGETIC detecto una campaña fraudulenta, a través de correos electrónicos con archivos adjuntos bajo mensajes tentativos al usuario como “reunión”. Al abrir el archivo adjunto se instala un malware muy conocido, emotet. El objetivo de este malware es robar información confidencial.

La AGETIC mediante un comunicado alerta de manera particular a las instituciones públicas desconfiar de los correos con el nombre de remitente “Agetic.bo” que en el asunto incluya una supuesta reunión.

Malware Emotet

Emotet es un software malicioso que se propaga a través de correos electrónicos de spam(malspam). La infección puede llegar a través de archivos maliciosos habilitados para macros o enlaces maliciosos.

Los correos podrían aparentar ser de alguna institución distinguida, suelen persuadir al usuario para hacer click en archivos maliciosos utilizando algún mensaje tentador como “información de pago”, “factura”. “reunión” entre otros. Incluso los correos electrónicos podrían parecer confiables viniendo de correos secuestrados de algún compañero de trabajo, entidad bancaria, clientes o proveedores.

Emotet se presenta en formatos de Microsoft Word (.DOC, .XML y .DOCX) y usa macros de apertura automática de VBA (Visual Basic para aplicaciones) para ejecutar el código que descarga Emotet. Las macros de apertura automática son una característica de Microsoft Office que permite a los creadores de documentos ejecutar automáticamente una serie de instrucciones cuando se abre el documento.

Las versiones recientes de Microsoft Word están configuradas para deshabilitar la ejecución automática de macros de forma predeterminada. Para superar esta mitigación, los documentos de Emotet Word contienen imágenes incrustadas que solicitan al usuario que haga clic en el botón "Habilitar edición" para deshabilitar el modo de solo lectura de Microsoft Word (Vista protegida) y "Habilitar contenido" para que la macro se ejecute.

Emotet puede robar datos, como las credenciales de usuario almacenadas en el navegador, al espiar el tráfico de la red. Su arquitectura modular facilita la personalización según el entorno de destino y lo que el atacante quiere robar. A menudo los atacantes lo utilizan para establecerse en los entornos de las víctimas. En algunos casos, los atacantes aprovecharán Emotet para implementar ransomware con consecuencias devastadoras.

Público Objetivo

Generalmente es utilizado para robar credenciales bancarias. Sin embargo, dentro de sus víctimas están también las entidades gubernamentales.

Prevención

Recomendamos seguir los siguientes pasos para evitar que su organización se vea afectada por Emotet:

1. Deshabilite las macros en la política de grupo de su organización o advierta a los usuarios que no habiliten las macros.

2. Bloquee la ejecución de archivos ejecutables desde carpetas temporales.

3. Realice una campaña de concientización para el personal.

4. Advertir sobre la desconfianza de correos electrónicos con mala redacción, faltas ortográficas. Las empresas en general suelen ser cuidadosas con la gramática y ortografía, por tanto, verificar el uso de vocabulario poco habitual, faltas gramaticales o lenguaje propio de otros países.

Tratamiento técnico

• Identifique las máquinas infectadas.

• Desconecte las máquinas infectadas de la red.

• Parche para Eternal Blue cuando Emotet suelta Trcikbot que usa Eternal Blue para propagarse.

• Inhabilitar recursos administrativos compartidos.

• Elimina el troyano Emotet. Una vez aislado el equipo se recomienda realizar una limpieza de cada uno de los ordenadores infectados.

• Cambiar credenciales de cuenta. Cambie la contraseña de las cuentas de correo electrónico y la credencial de inicio de sesión para todos los usuarios infectados. Ofrezca a los usuarios las mejores prácticas y consejos para evitar caer en futuros correos electrónicos de phishing.

En el caso de detectar correos con archivos sospechosos a tiempo, el personal responsable debe analizar dichos correos en un ambiente controlado.

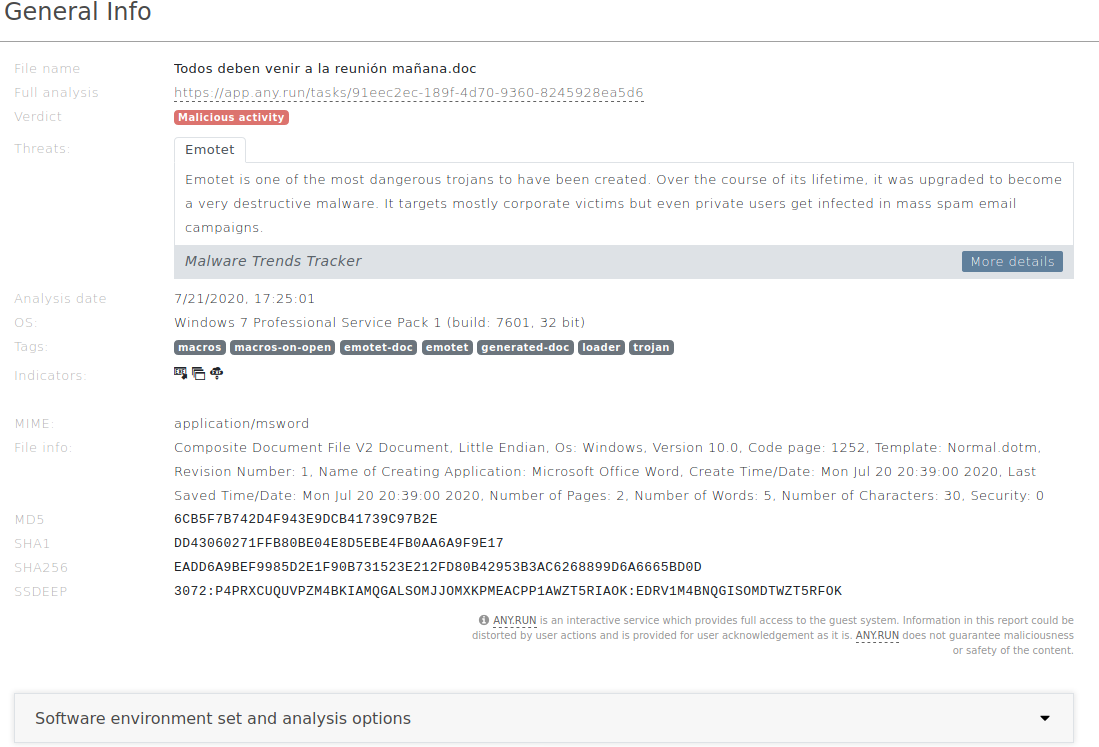

Para ello, como sugerencia podría usar ANY RUN que es un Sandbox en la nube (ver: https://app.any.run/) o cualquier herramienta que le facilite la detección de malware. ANY RUN permite ejecutar archivos sospechosos en un sistema de prueba y ver el proceso de la ejecución de un malware. Si existiera la presencia de algún malware any run le informara como en la imagen adjunta.